| 출처 | https://www.boannews.com/media/view.asp?idx=103443 |

|---|

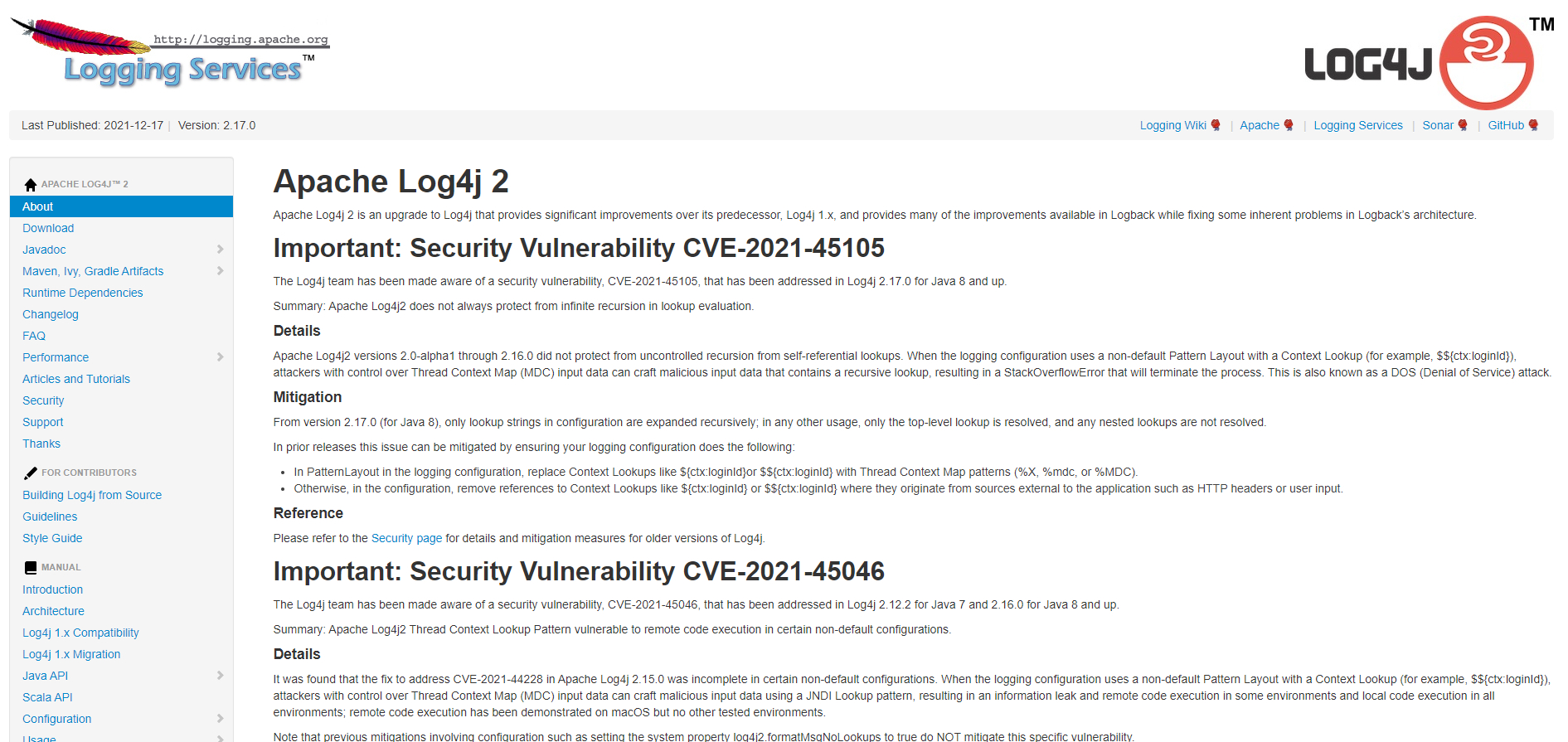

또 또 다른 Log4j 취약점 CVE-2021-45105 입니다..ㅎㅎ

https://logging.apache.org/log4j/2.x/

중요: 보안 취약점 CVE-2021-45046

Log4j 팀은 Java 7용 Log4j 2.12.2 및 Java 8 이상용 2.16.0에서 해결된 보안 취약점 CVE-2021-45046을 인지했습니다.

요약: Apache Log4j2 스레드 컨텍스트 조회 패턴은 기본이 아닌 특정 구성에서 원격 코드 실행에 취약합니다.

세부

Apache Log4j 2.15.0에서 CVE-2021-44228을 해결하기 위한 수정 사항이 기본이 아닌 특정 구성에서 불완전한 것으로 나타났습니다. 로깅 구성이 컨텍스트 조회와 함께 기본이 아닌 패턴 레이아웃(예: $${ctx:loginId})을 사용하는 경우 MDC(Thread Context Map) 입력 데이터를 제어하는 공격자는 JNDI 조회 패턴을 사용하여 악의적인 입력 데이터를 만들 수 있습니다. , 일부 환경에서는 정보 누출 및 원격 코드 실행이 발생하고 모든 환경에서는 로컬 코드 실행이 발생합니다. 원격 코드 실행은 macOS에서 시연되었지만 다른 테스트된 환경은 없습니다.

시스템 속성 log4j2.formatMsgNoLookups를 true로 설정하는 것과 같은 구성과 관련된 이전 완화는 이 특정 취약점을 완화하지 않습니다.

완화

버전 2.12.2(Java 7용)에서 Log4j는 기본적으로 JNDI에 대한 액세스를 비활성화합니다. 이제 구성에서 JNDI 사용을 명시적으로 활성화해야 합니다. JndiLookup에 대한 호출은 이제 상수 문자열을 반환합니다. 또한 Log4j는 이제 기본적으로 프로토콜을 Java로만 제한합니다. 메시지 조회 기능이 완전히 제거되었습니다. 구성 조회는 여전히 작동합니다.

버전 2.16.0(Java 8용)부터 메시지 조회 기능이 완전히 제거되었습니다. 구성 조회는 여전히 작동합니다. 또한 Log4j는 이제 기본적으로 JNDI에 대한 액세스를 비활성화합니다. 사용자는 Log4j 2.16.0에서 JNDI를 활성화하지 않는 것이 좋습니다. JMS Appender가 필요한 경우 Log4j 2.12.2를 사용하십시오.[Reference] : 달소, 「서버포럼 – 보안뉴스)Log4j 신규 취약점 ‘CVE-2021-45105’과 패치 ‘Log4j 2.17.0’」 https://svrforum.com/?document_srl=124362&mid=itnews&act=dispBoardContent.