앞선 글에서 PfSense에 대해 간단하게 설명해보았다.

그래서 이번에는 오픈소스 IPS / IDS로 유명한 Suricata를 패키지로 설치하여 운영해보고자 한다.

옆에 귀여운 미어캣이 수리카타 이다.

기존 오픈소스 IPS / IDS 강자였던 Snort를 계승하는 더 좋은 플랫폼이라고 보면 된다.

내가 운영하고 하는 IPS 란 침입 차단 시스템 또는 침입 방지 시스템으로 불리고 외부 네트워크로부터 내부 네트워크로 침입하는 네트워크 패킷을 찾아 제어한다.

여기까지가 설명이고 이제 실제적인 설치단계부터 진행한다.

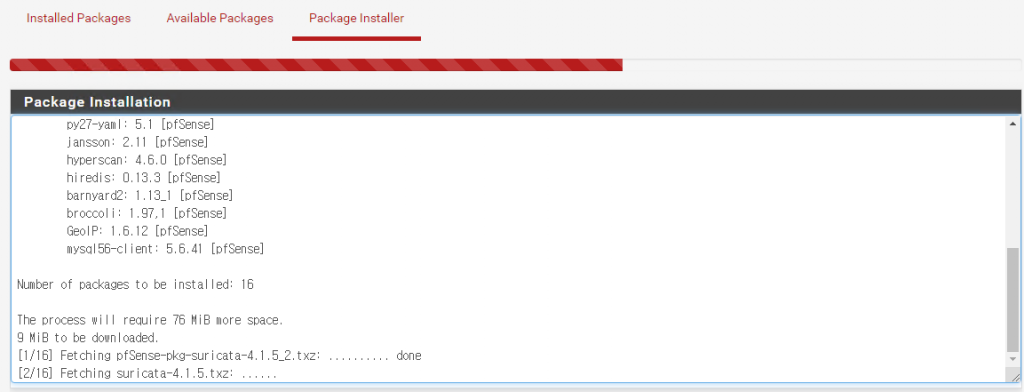

Suricata 설치

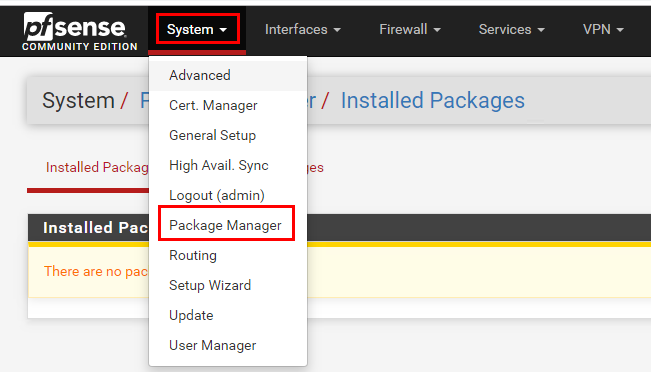

먼저 Pfsense웹 UI에 접속한다.

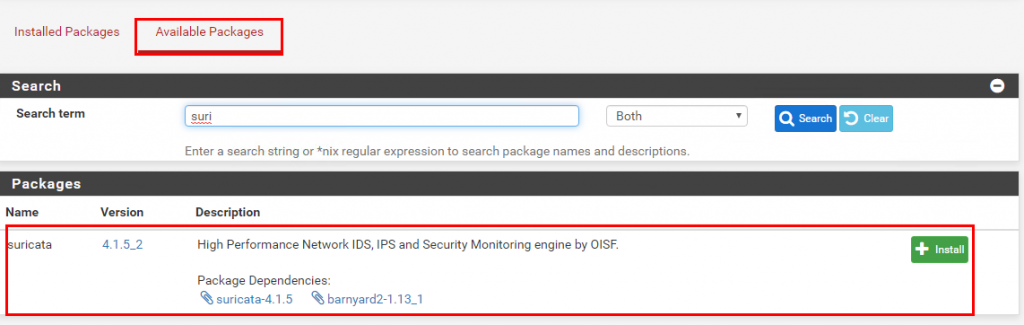

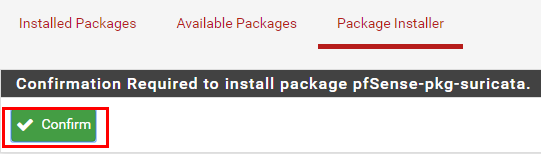

그다음 Suricata를 검색해서 Install

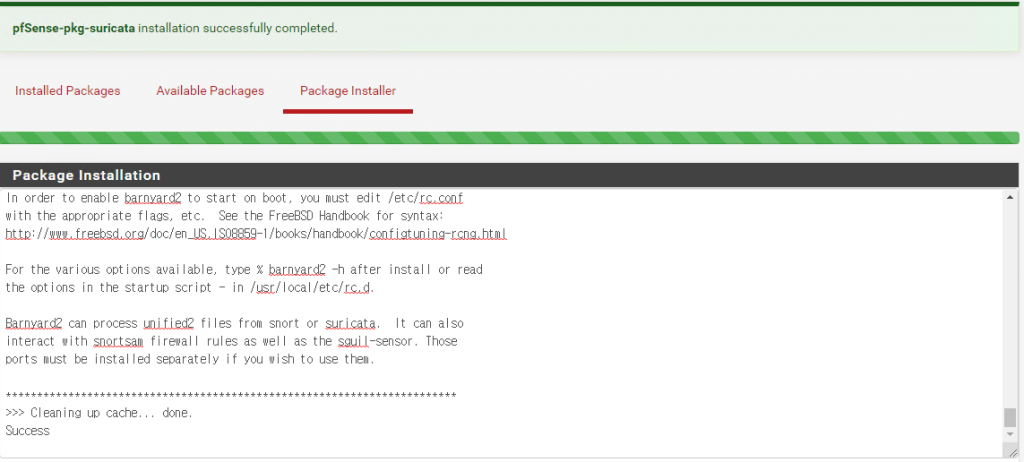

완료

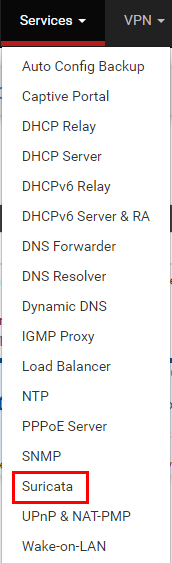

완료후에 메뉴 -> Services를 들어가보면 아래처럼 Suricata가 생겨있다.

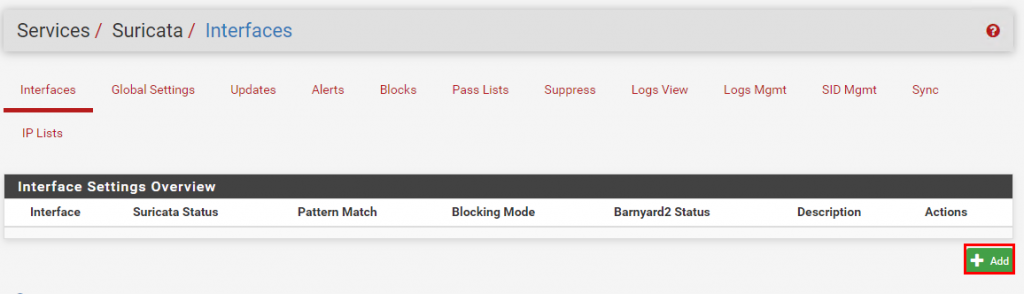

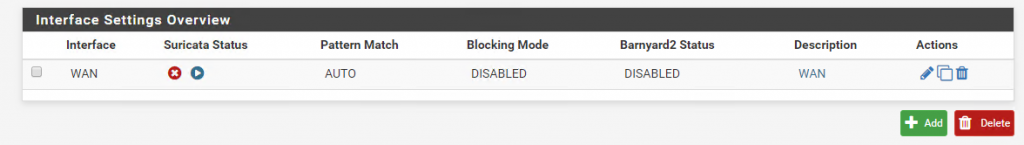

들어가보면 인터페이스 설정부터 진행한다.

인터페이스 설정

웬만한 설정은 default로 진행할 예정이고 추후 셋팅은 다른 포스팅으로 진행.

WAN 먼저 생성

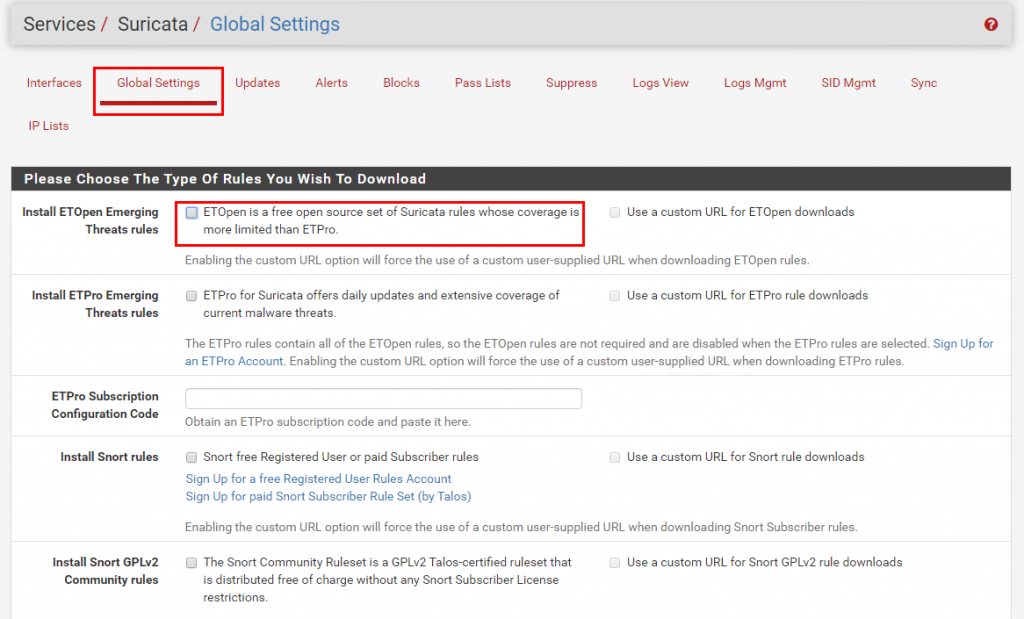

Rule 설정

Snort와 Suricata 모두 Rule 기반의 IPS이기 때문에 룰이 들어가야 제대로 작동한다.

근데 솔직히 하나하나 모두 업데이트 하기는 힘드니.. 오픈소스로 제공해주는 emergenThreat에서 뿌려주는 Rule을 기본적으로 설치할 수 있다.

Suricata -> Global Setting -> Install ETOpen Emerging Threats rules 체크

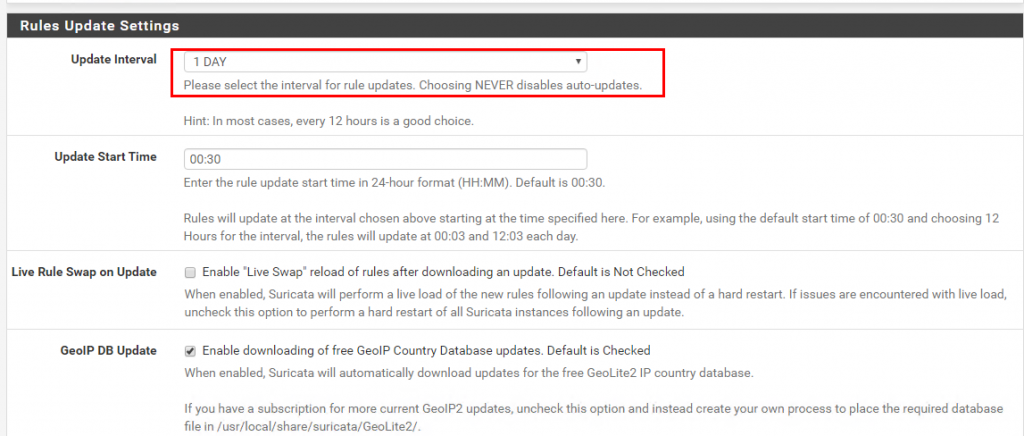

자동 업데이트 설정

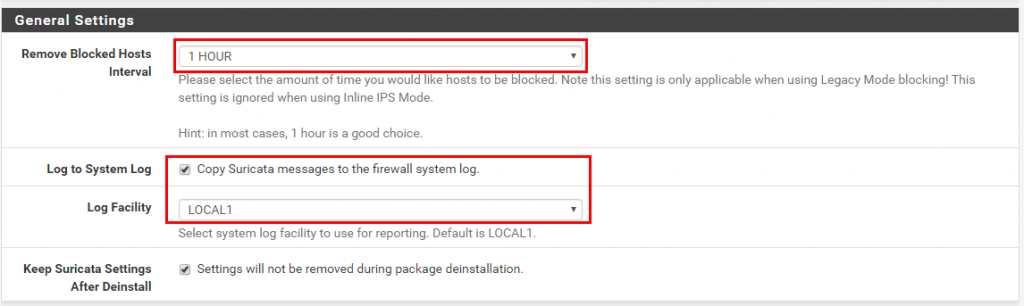

시스템 로그 설정

Rule 업데이트

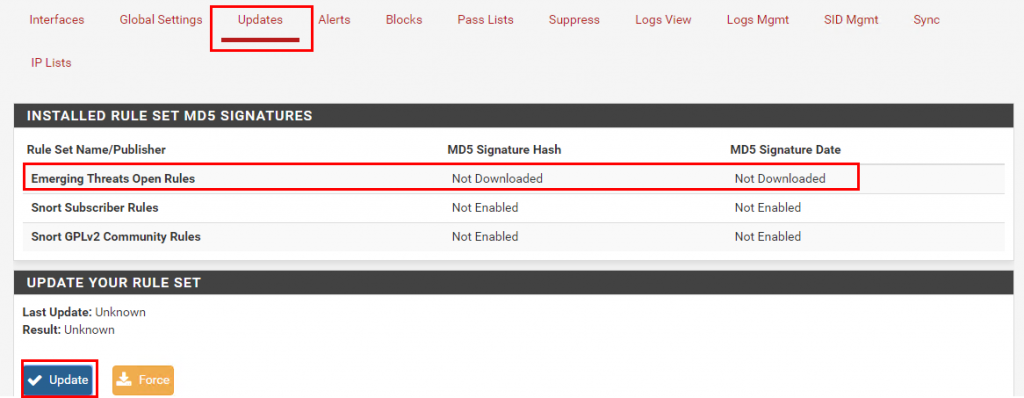

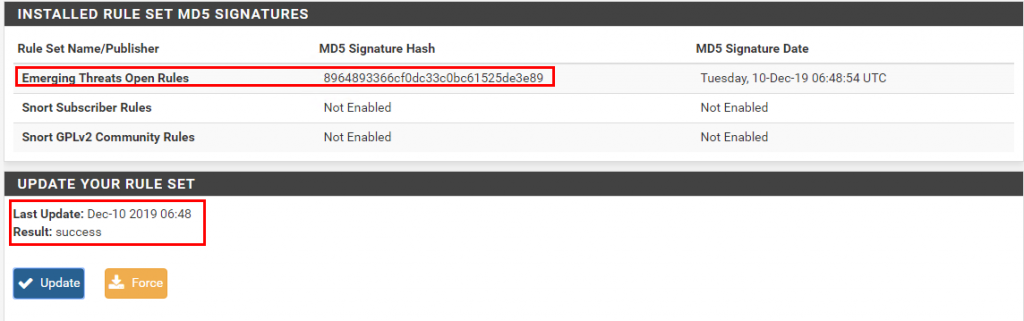

Suricata -> Updates

Update 누르면 금방 완료된다.

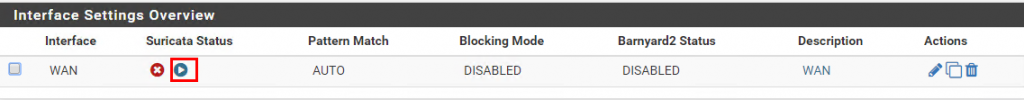

여기까지 됐으면 혹시모르니 일단 IDS로 시작

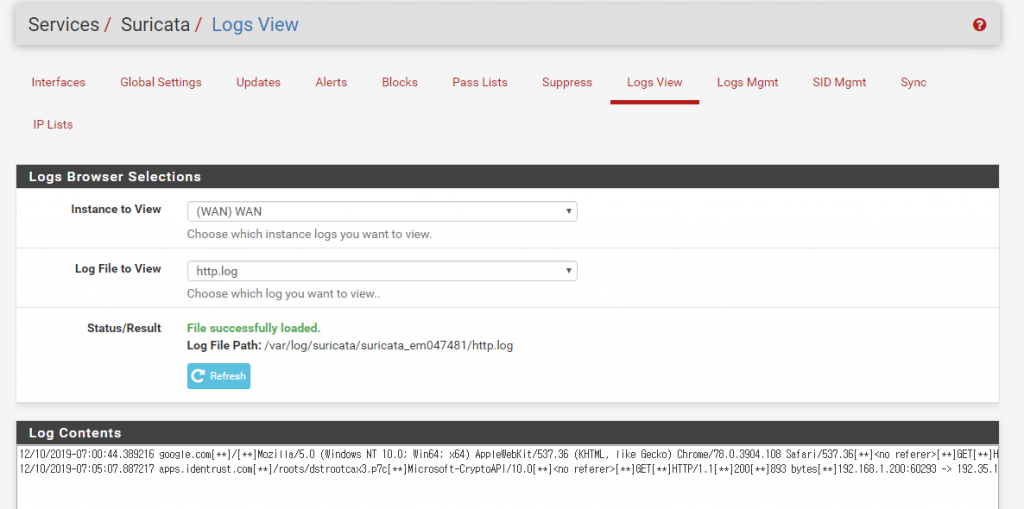

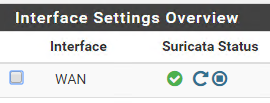

실행시키고 내부망에서 인터넷을 좀 만진다음에 Logs View를 해보면 아래와같이 패킷을 잡는것을 확인 할 수 있다.