GCP를 이용한 WIRE GUARD VPN 구축하기 4번째 글입니다.

이제 본격적으로 Wire Guard 서비스를 구축해보도록 하겠습니다.

구축 환경(Google Cloud Platform)

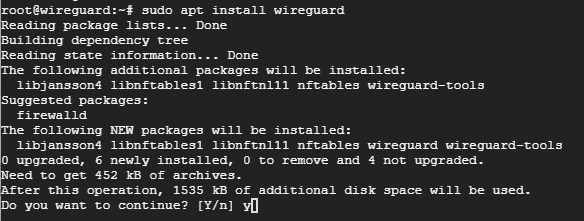

Wire Guard 설치하기.(ubuntu)

우분투 19.10 이상의 버전에는 apt 패키지에 wire guard가 있기때문에 간단하게 apt로 설치가능합니다.

sudo apt install wireguard

만약에 19.04 이하의 버전으로 하고싶으면 아래 명령어를 따라치시면 됩니다.

sudo add-apt-repository ppa:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

저는 linux 서버와 windows 서버를 연동할것이기때문에 윈도우 설정도 함께 진행하도록 하겠습니다.

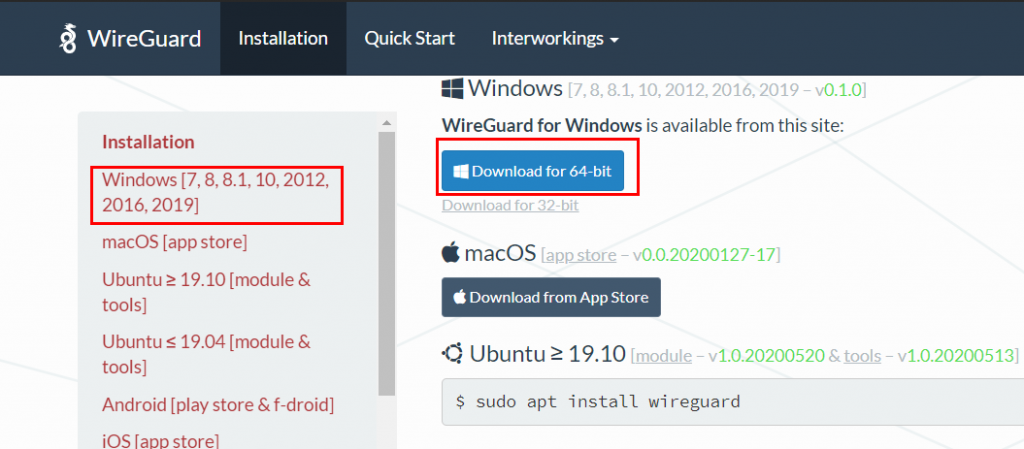

Wire Guard 설치하기.(Windows)

https://www.wireguard.com/install/#windows-7-8-81-10-2012-2016-2019

공식홈페이지에서 다운로드받으면 됩니다.

일단 다운로드 받고 설치까지만 하겠습니다. 설정은 리눅스 먼저..

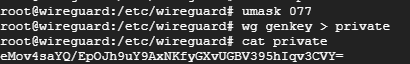

Wire Guard 설정하기.(Linux)

먼저 wireguard 설치폴더로 이동 후 umask 077 변경, wg genkey 명령어로 private 키를 만들어줍니다.

cd /etc/wireguard/

umask 077

wg genkey > private

cat private

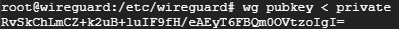

이제 이 private키로 pubkey를 생성해줍니다.

wg pubkey < private

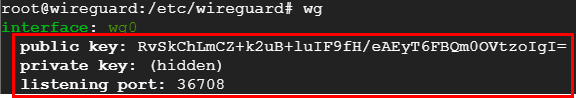

그럼 이 서버의 private는 eMov4saYQ/EpOJh9uY9AxNKfyGXvUGBV395hIqv3CVY=pubkey는 RvSkChLmCZ+k2uB+luIF9fH/eAEyT6FBQm0OVtzoIgI= 입니다.

잘 적어놓으셔야 합니다.

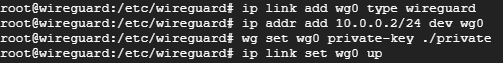

이제 wireguard에 사용할 인터페이스를 만들어주도록 하겠습니다.

ip link add wg0 type wireguard

ip addr add 10.0.0.2/24 dev wg0

wg set wg0 private-key ./private

ip link set wg0 up

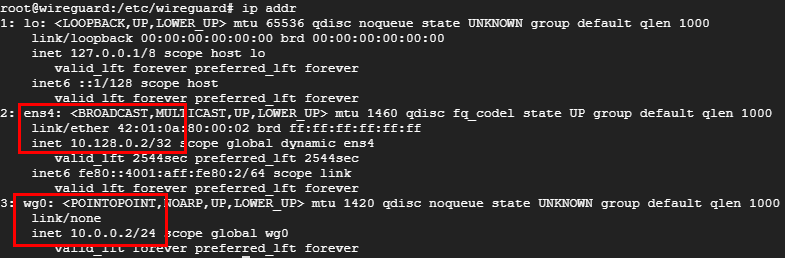

이제 생성한 인터페이스와 기존 인터페이스를 확인해봅시다. ( ip addr )

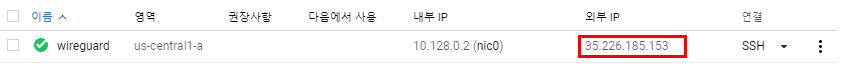

wg0은 생성한 vpn ip, eth0 or ens160 같은건 서로 접속할 ip입니다. 보통 사설 ip로 나와서 앞서 설정한 공인 ip를 꼭 기억해놓아야합니다.

여기서는 ens4의 ip대신 가상 머신의 공인 ip를 사용해야합니다.

공인 IP : 35.226.185.153

VPN IP : 10.0.0.2/24

그리고 명령어 wg를 누르면 아래처럼 퍼블릭키, 리스닝 포트가 나옵니다.

이제부터는 윈도우와 함께 설정해야해서 더 집중해야합니다.

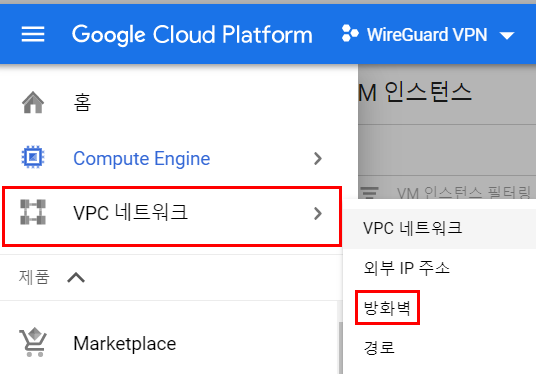

이제 GCP 콘솔로 가서 방화벽을 오픈해줘야합니다.

VPC 네트워크 > 방화벽

방화벽 규칙 만들기이름 : wireguard

IP 허용범위 : 0.0.0.0/0

프로토콜/포트 : udp:36708

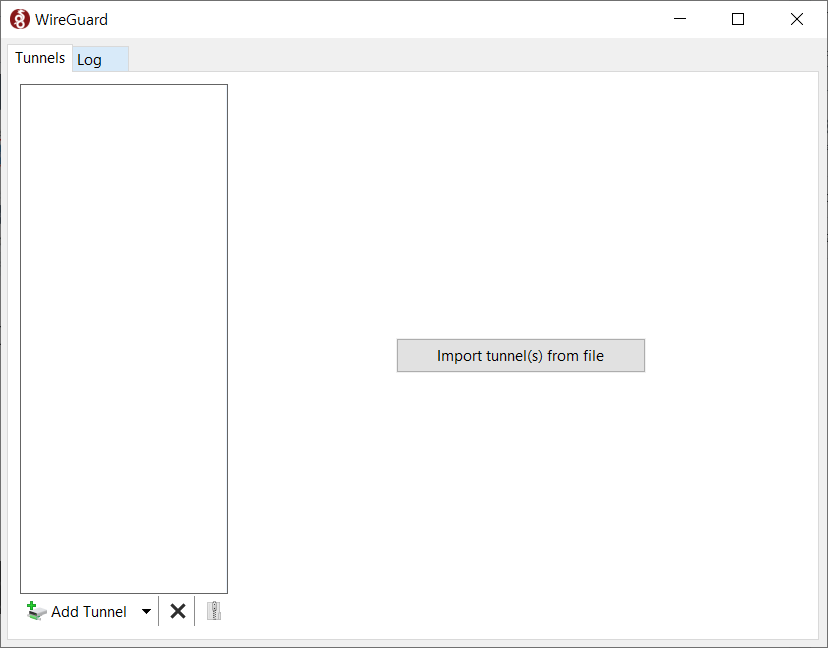

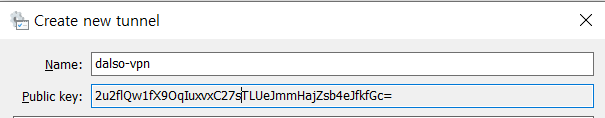

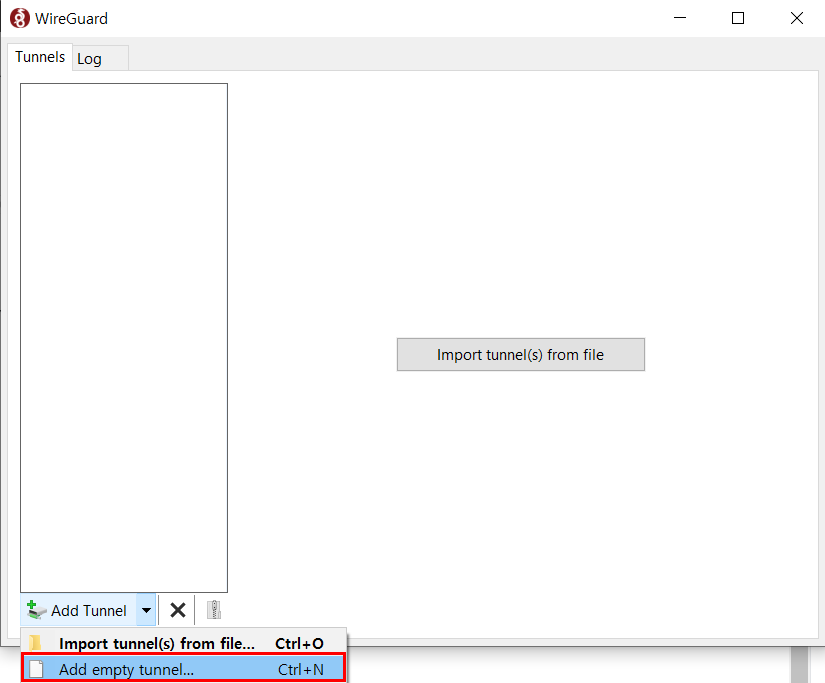

Wire Guard 설정하기.(Windows 10)

Add empty tunnel로 새 터널을 생성해줍니다.

Wire Guard의 윈도우에서의 설정등 다음편은 언제 나오나요?

감기 조심하세요!! ㅎㅎ

넵 조만간 작성하도록 하겠습니다!

다음 설정편은 언제 나오나요?

현재 gcp가 만료된상태라 추후에 oracle cloud로 진행해보겠습니다.