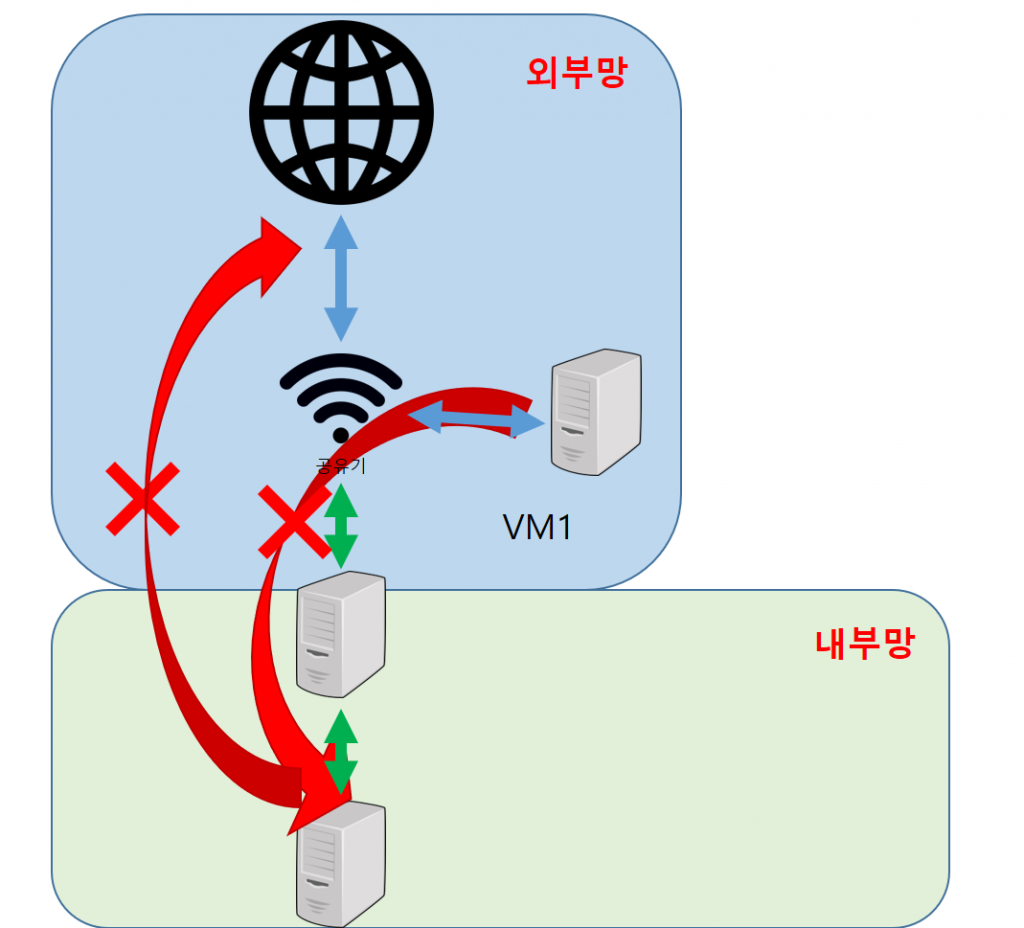

방화벽을 쓰던. 쓰지않던 홈 네트워크 환경에서는 공유기를 통해 포트포워딩이 기본적으로 가능하다.

물론, 공유기에서 바로 직접적으로 연결되기 때문에 보안적으로 취약하다.

그래서 보안 향상을 위해서 내 홈서버에 pfsense를 설치했고 가장 기본적인 포트포워딩을 첫번째로 가이드 해보고자 한다.

설치하고나서 시간이 꽤 지나서. .IP가 조금씩 바꼈다.

WAN : 192.168.1.x

LAN : 192.168.10.1

이렇게 설정된 상태에서 일반 WAN망

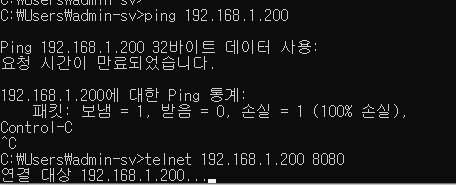

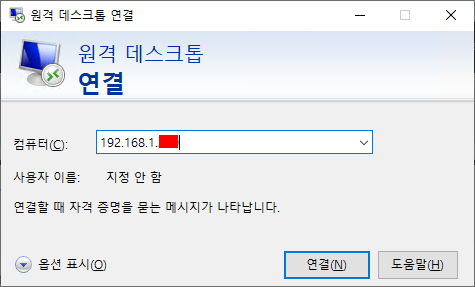

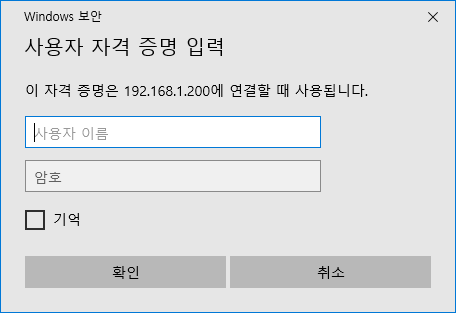

즉, 위 사진에서 봤을때 VM에서 WAN IP인 192.168.1.X로 통신을 한다면 아래와같이 실패가 될것이다.

왜냐하면, pfsense 에서 기본적으로 개인네트워크 용으로 사용된 IP주소들을 차단하기 때문..(ex. 192.168.x.x,172.16.x.x)

모든 설정은 PfSense Lan주소(192.168.10.1)로 들어가서 진행한다.

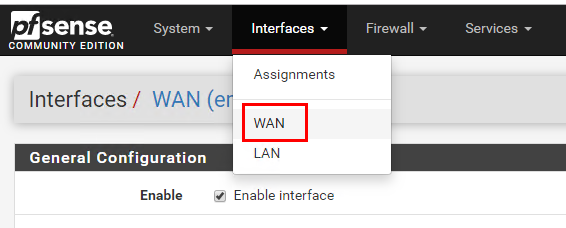

WAN설정

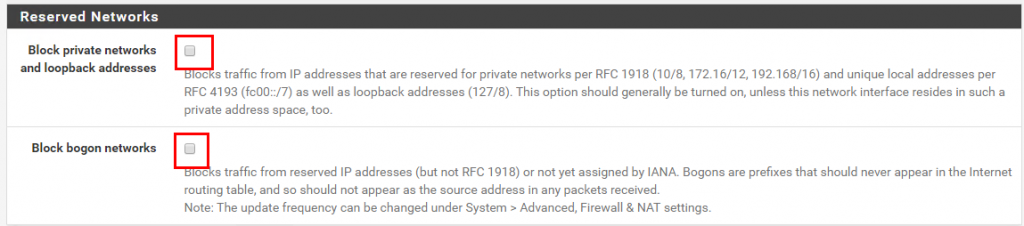

맨아래 Reserved Networks 까지 내려가서

Block private networks 와 loopback addresses 옵션을 끄자.

*Block bogon networks는 bot 차단을 하는것인데 웹을 운영하기 때문에 이것도 끄겠다.

WAN설정을 마치고 SAVE -> APPLY를 하고 다시 ping을 Pfsense IP로 때려보면 통신이 잘되는걸 확인할 수 있다.(Ping은 막혀있으니 다른거 체크.

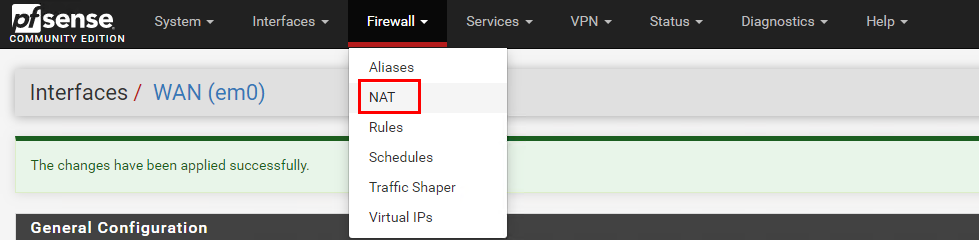

포트포워드 설정

메뉴 탭에 NAT 진입

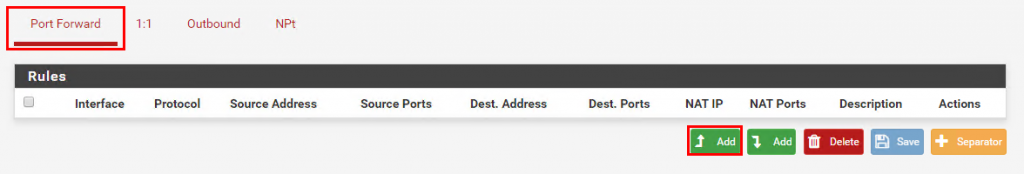

새로운 Rule Add

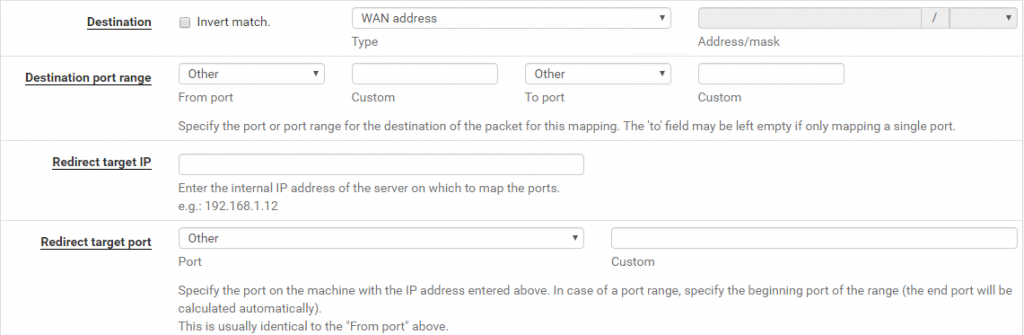

수정해야 할 부분은 Destination,Redirect target IP 쪽이다.

포트포워딩 자체가 WAN으로 들어오는걸 내부망에있는 IP와 매칭시켜주기 때문에 source부분은 놔두면 된다.

Before

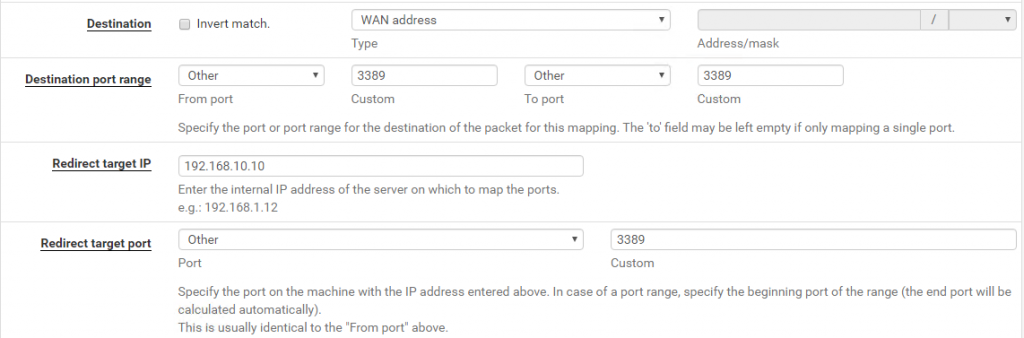

After

이렇게 하면 WAN IP의 3389로 접근하게되면 내부망의 TEST_VM(192.168.10.10)의 3389 포트로 자동 연동된다.

테스트 완료.